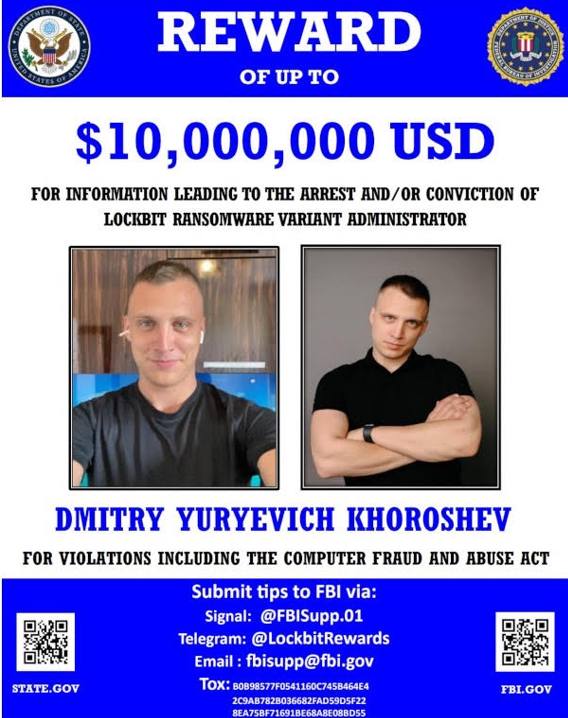

執法單位宣布,他們已經識別、制裁並起訴了LockBit的幕後主使Dmitry Yuryevich Khoroshev

歷史上最臭名昭著的勒索軟體組織之一的領導者身份終於被揭露,週二(5月7日),由英國國家犯罪局(National Crime Agency-NCA))領導的執法聯盟宣布,31歲的俄羅斯公民Dmitry Yuryevich Khoroshev是暱稱“LockBitSupp”的幕後黑手,他也是LockBit勒索軟體的管理員和開發者,作為「為網路犯罪集團履行各種營運和管理職責」的一部分,Khoroshev據稱負責升級 LockBit 基礎設施、招募新的勒索軟體開發人員以及管理 LockBit 附屬成員。美國司法部也宣布對Khororshev提出起訴,指控他犯下電腦犯罪、詐欺和勒索罪。針對 Khoroshev 的行動是 NCA、FBI 和組成克諾司行動(Cronos Operation) 的國際執法工作小組對 LockBit 組織進行廣泛且持續調查的一部分。今年2 月,LockBit 基礎設施受到名為克羅諾斯行動的國際執法行動的嚴重破壞,導致兩人被捕、34 台伺服器被關閉、超過14,000 個流氓帳戶被關閉、200 多個加密貨幣帳戶被凍結。

現在,「LockBitSupp」首次被國際執法團隊揭露。在周二公佈的一份起訴書中,美國聯邦檢察官表示,Khoroshev及其下屬在掌管 LockBit(最多產的勒索軟體組織之一)的五年期間,向約 2,500 名受害者勒索了 5 億美元,其中約 1,800 名受害者位於美國,據稱Khoroshev從收入中分成了約 1 億美元。起訴書指控該俄羅斯國民犯有一項共謀實施欺詐、勒索和與電腦有關的相關活動的罪名,一項共謀實施電信詐欺的罪名,八項故意損壞受保護電腦的罪名,八項與電腦有關的勒索罪。如果罪名成立,Khoroshev最高將面臨 185 年監禁。他現在將受到一系列資產凍結和旅行禁令。除了起訴書之外,美國財政部官員以及英國和澳洲財政部官員也宣布對Khoroshev實施制裁。除此之外,美國的制裁允許官員對任何向 LockBit 集團付款或協助付款的美國人處以民事處罰。美國國務院也宣布懸賞 1000 萬美元,獎勵任何導致Khoroshev被捕和/或定罪的資訊。

英國國家犯罪局 (NCA) 在滲透 LockBit 基礎設施後發現,該組織在2022 年6 月至2024 年2 月期間發動了7,000 多次攻擊,主要針對美國、英國、法國、德國和中國的實體,其中包括100 多家醫院和醫療保健組織。超過 2,100 名受害者與該組織進行了某種形式的談判,雖然 LockBit 仍在繼續運營,但其活動目前比中斷前的水平減少了 70% 以上,至少在英國是如此。 NCA 表示,目前活躍的附屬機構不夠成熟,影響力也較小。

在打擊LockBit之前,NCA 確定了有194個使用 LockBit RaaS 的附屬成員,但自 2 月以來,這一數字已降至69 。NCA 提供了一份包含所有已發現身分的清單,其中包括新附屬成員的全名。該機構表示,目前擁有超過 2,500 個解密金鑰,並正在聯繫 LockBit 受害者,以協助他們恢復資料。

隨著克諾司行動在 10 個國家/地區執法機構的支持下繼續進行,歐洲刑警組織週二宣布,已識別出 33 個國家/地區的 3,500 多名 LockBit 受害者,強調受害者可以使用NoMoreRansom網站上提供的免費恢復工具來恢復其資料。